Security Policy

Security Policy

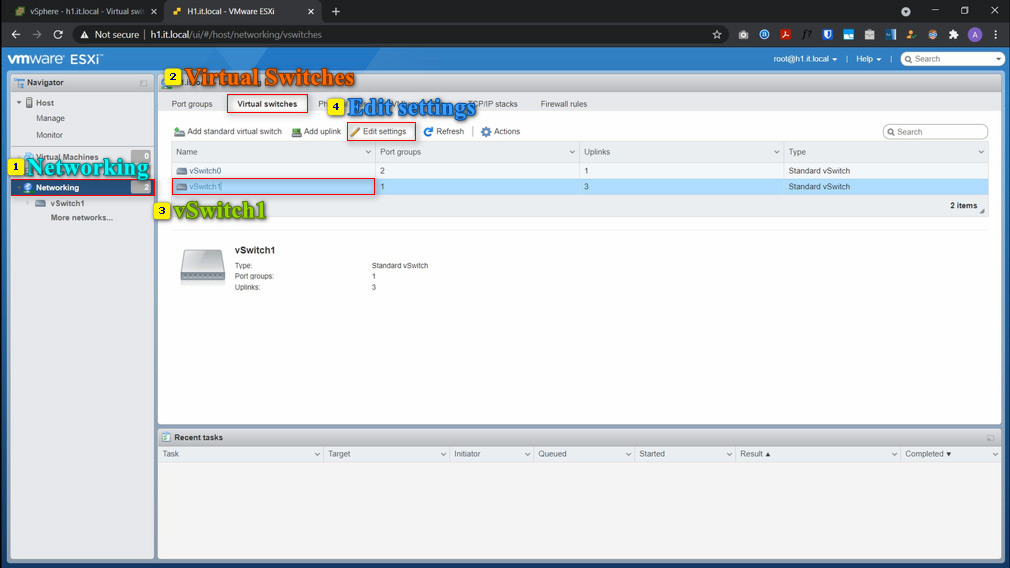

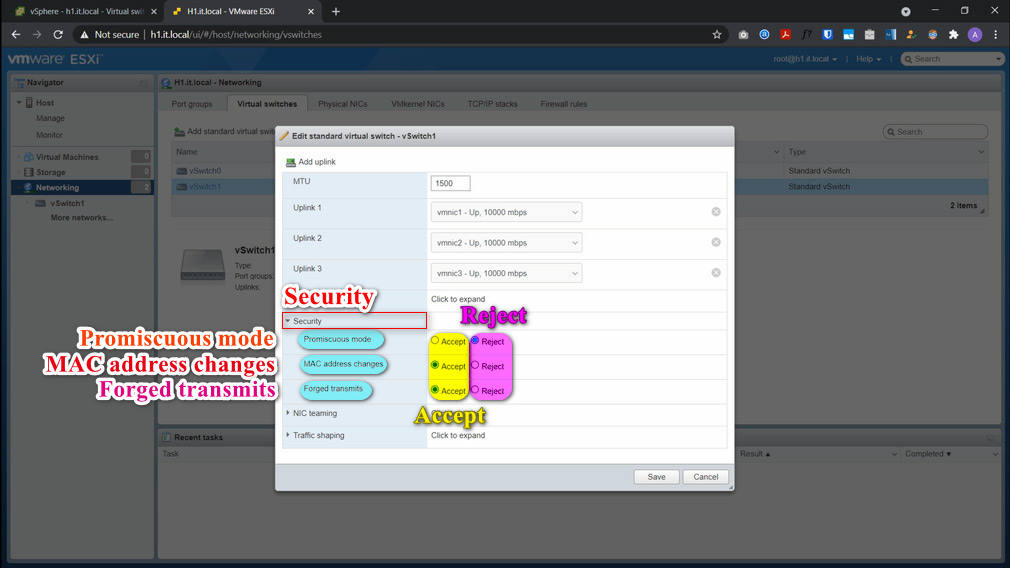

در این قسمت موضوع بحث ما در خصوص Security policy میباشد. خب برای بررسی مسیر مربوط به Security policy وارد ESXI شده و از بخش Networking، تب Virtual switches، سوئیچ مورد نظر را انتخاب کرده و بر روی Edit settings کلیک میکنیم.

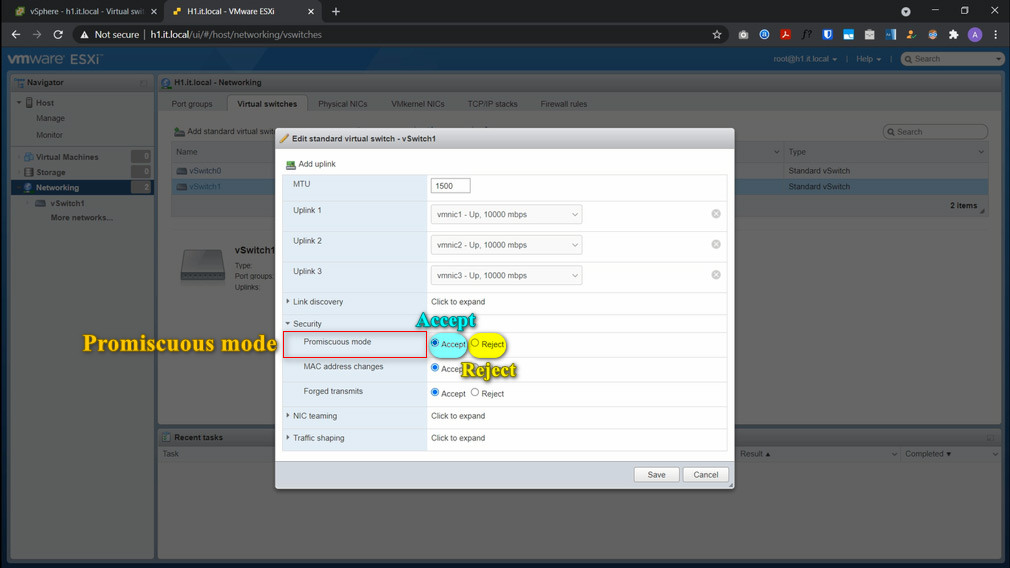

همانطور که مشاهده میکنید، در تنظیمات پیش فرض، گزینه Promiscuous mode در حالت Reject و گزینه های MAC address changes و Forged transmits در حالت Accept قرار دارند که البته در VDS تمامی این موارد در حالت Reject قرار دارند.

Promiscuous mode

Promiscuous mode

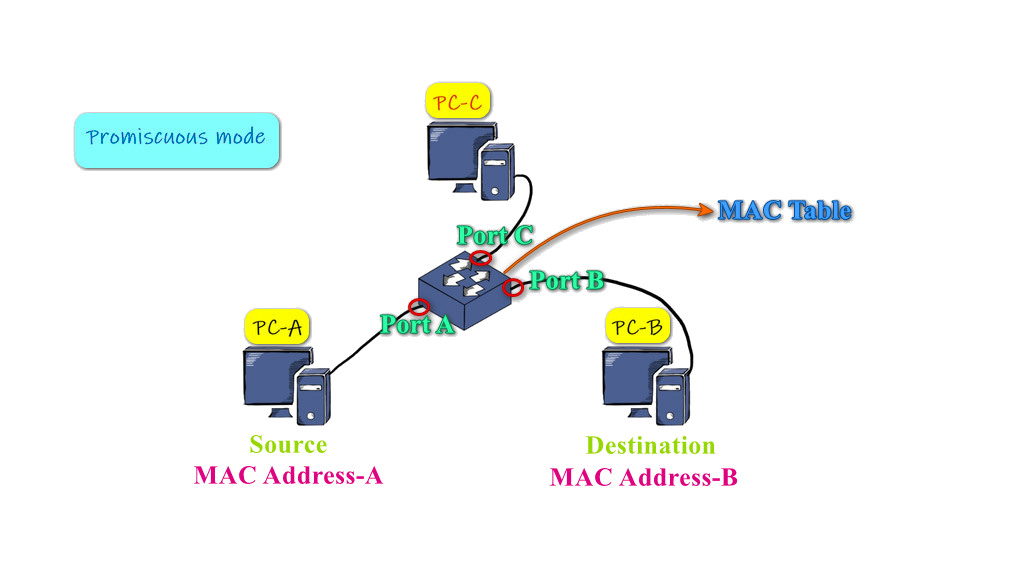

در ابتدا قصد داریم طبق روال همیشه موارد را در محیط فیزیکی بررسی نماییم تا به طور کامل درک کنیم که در دنیای واقعی Promiscuous mode چه فایده ای برای ما دارد و ما چه استفاده ای میتوانیم از آن داشته باشیم. مثال زیر با یک PC معمولی انجام شده است.

.

با توجه به شکل، اگر PC-A را Source و PC-B را Destination در نظر بگیرید، زمانی که از PC-A بسته ای برای PC-B ارسال میشود، PC-C اطلاعی از ترافیکی که بین این دو رد و بدل میشود، ندارد؛ یعنی Switch بر اساس MAC Table ای که دارد، هیچ وقت ترافیکی را که مربوط به PC-B است را برای PC-C ارسال نمیکند. چرا؟؟ چون در Switch، Source و Destination مشخص است و بسته را به طور دقیق از مبدا به مقصد Forward میکند، که این حالت پیش فرض و استاندارد شبکه های فیزیکی میباشد. خب البته از طرفی هم ممکن است ترافیک های نامربوط و غیر استانداردی بین PC-A و PC-B رد و بدل شود؛ برای آنالیز کردن بسته های ارسالی بین A و B در سطح فیزیکی، از تکنیک هایی مثل SPAN و RSPAN استفاده میکردیم، به این صورت که زمانی که پورت مربوط به Source بسته ای را ارسال میکند، یک کپی از همان بسته بر روی یک پورت مشخص یا یک VLAN مشخص ارسال شود تا Admin بتواند آن را Monitor یا Capture کند تا اگر فردی قصد تخلف داشت، سریعا جلوی نفوذ آن گرفته شود.

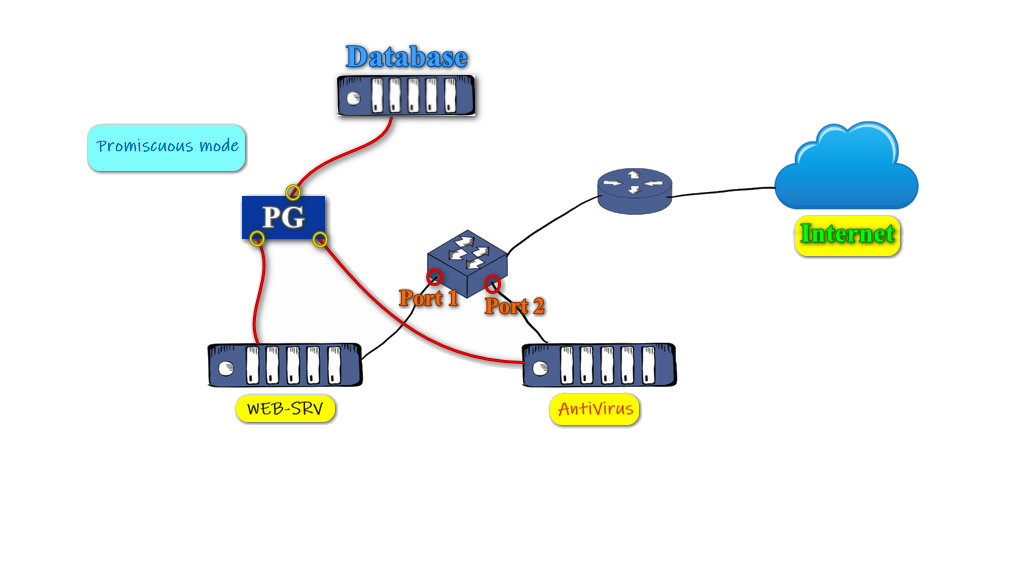

یا مثلا در محیط های سروری با چنین شرایطی روبرو هستیم.

به این صورت که Database server مدام با Internet در ارتباط است و بین آن ها ترافیک رد و بدل میشود، یا اینکه User ها از وب سایت استفاده میکنند و به همین خاطر مدام از Internet برای Web-SRV یا همان وب سرور ترافیک ارسال میشود که البته در چنین شرایطی ما نگران این هستیم که مبادا ویروسی بر روی Web server اشتباها یا عمدا آپلود شود و بقیه سرویس ها و سرورها را تحت تاثیر قرار دهد. خب در حالت معمول زمانی که User ای از مبدأ (Internet) به مقصد (Web server) ترافیکی ارسال میکند، قطعا سروری که مربوط به Antivirus میباشد، از آن ترافیک اطلاعی نخواهد داشت و نمیتواند آن را آنالیز کند؛ پس به همین منظور، کانفیگی به این صورت انجام میدهیم که زمانی که ترافیکی برای Port 1 فرستاده شد یک کپی از همان ترافیک برای Port 2 فرستاده شود تا Antivirus بتواند بسته ها را آنالیز کرده و در صورت تشخیص حمله یا بسته های غیر استاندارد به ما هشدار دهد و یا اگر Antivirus پیشرفته ای داشته باشیم که با Firewall ما در ارتباط باشد، میتواند کل Web server را در حالت قرنطینه قرار دهد یا جلوی نفوذ ویروس را بگیرد. پس قابلیت SPAN یا RSPAN یا همان Promiscuous mode میتواند کلی به ما کمک کند اما برخلاف چیزی که در Switching سخت افزاری به عنوان SPAN یا RSPAN داشتیم، قابلیتی که در Standard switch داخل ESXI به ما میدهد، به ما این امکان را نمیدهد تا تشخیص دهیم کدام پورت عملیات SPAN یا RSPAN را انجام میدهد، یعنی در واقع در VSS این قابلیت وجود ندارد اما در VDS قابلیت های مشابه با آن وجود دارد. فعال سازی این قابلیت یا باید بر روی کل سوئیچ و یا بر روی یکی از Port group های مشخص انجام شود تا هرکسی که به Port group متصل بود، ترافیک هایی که مربوط به آن نیست را به تمام VM های آن Port group ارسال کند؛ خب این یعنی چی؟! یعنی اگر یک Web server و یک Antivirus و یک VM سوم به عنوان Database داشته باشیم که به Port group متصل باشند و Promiscuous mode فعال باشد، هر ترافیکی که به Database یا Web server ارسال شود یا یک کپی از آن ترافیک به تمام کسانی که عضو این Port group هستند ارسال میشود و یا آن ها میتوانند آن بسته را ببینند، بشنوند و آنالیز کنند. پس برای استفاده از Promiscuous mode باید خیلی حواس جمع عمل کرد که اگر میخواهیم از این قابلیت استفاده کنیم، در چنین شرایطی ترجیحا Web server و Antivirus را در یک Port group قرار دهیم و بقیه VM ها در Port group دیگری قرار بگیرند، مگر اینکه بخواهیم ترافیک بقیه VM ها نیز توسط Antivirus آنالیز شود. هم چنین قابل ذکر است در چنین شرایطی نباید Promiscuous mode را در سطح کل سوئیچ فعال کنیم.

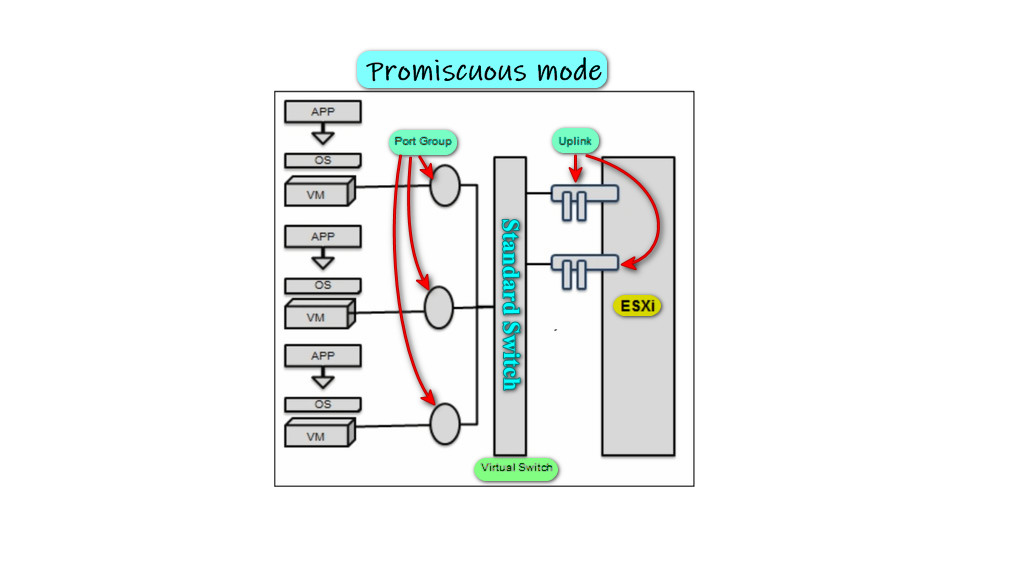

در شکل زیر، قضیه Promiscuous mode را میتوانیم بهتر درک کنیم.

همانطور که در شکل مشاهده میکنید، یک Virtual switch داریم که در وسط قرار گرفته و هر کدام از VM هایی که در تصویر میبینید، Port group مشخصی دارند. ESXI به همراه uplink ها یا vmnic ها (کارت شبکه های فیزیکی) نیز در سمت چپ قرار دارند.

اگر Promiscuous mode را در سطح کل سوئیچ (Standard switch) فعال کنیم، هر ترافیکی که مثلا مربوط به VM-1 باشد، از طریق uplink وارد Standard switch شده و سپس وارد Port group میشود و بقیه VM ها نیز میتوانند ترافیک را ببینند و آن را آنالیز کنند. اما اگر دو تا از VM ها را عضو یک Port group کرده و Promiscuous mode را در سطح port group فعال نماییم، در این شرایط هر ترافیکی که از uplink وارد standard switch شده و سپس وارد Port group شود، در نهایت برای VM-1 و VM-2 ارسال میشود، اما این بسته برای VM-3 قابل رویت نخواهد بود؛ چرا؟! چون Promiscuous mode را در سطح Port group فعال کرده ایم نه در سطح سوئیچ.

برای فعال کردن Promiscuous mode در سطح سوئیچ، وارد ESXI شده و از قسمت Networking، تب Virtual switches، سوئیچ مورد نظر را انتخاب کرده و Edit settings را میزنیم. از قسمت Security میتوانیم آن را در حالت Accept یا Reject قرار دهیم. اگر در حالت Accept قرار دهیم آن را فعال کرده ایم اما اگر در حالت Reject قرار دهیم، هرکس قادر به دیدن ترافیک خود میباشد؛ یعنی اگر ترافیکی به سمت یک vNIC خاص فرستاده شد، فقط برای آن vNIC قابل مشاهده باشد و vNIC دوم از آن بی اطلاع باشد. به عبارتی هر کی ترافیک خودش!!

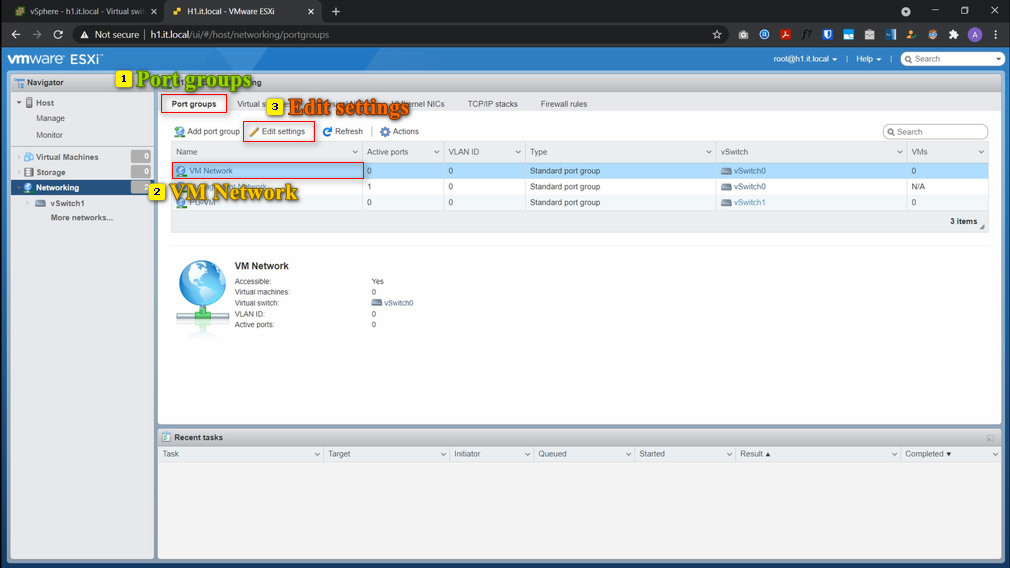

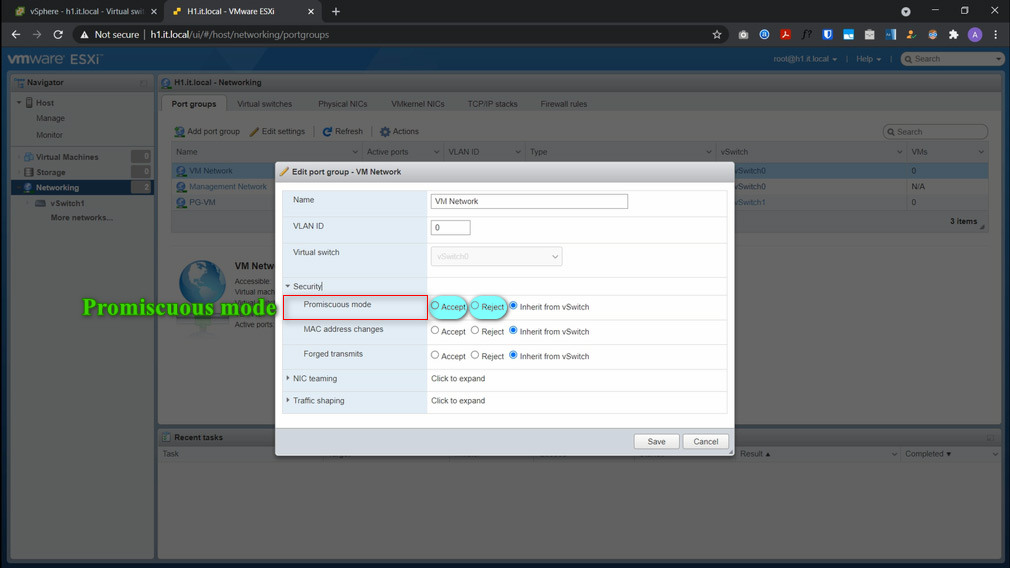

برای فعال کردن Promiscuous mode در سطح Port group، دوباره از قسمت Networking، تب Port groups را انتخاب میکنیم. سپس Port group مورد نظر را انتخاب کرده و Edit settings را میزنیم.

و از قسمت Security آن را در حالت Accept یا Reject قرار دهیم، حتی اگر در سطح سوئیچ در حالت Reject قرار گرفته باشد.

با عرض پوزش ، دسترسی کامل به محتوای فصل ، فقط برای کاربرانی که فصل رو خریداری کرده اند ، امکان پذیر می باشد.

برای ثبت نظر ابتدا وارد حساب کاربری خود شوید

ورود به حساب کاربریهیچ نظری ارسال نشده است! اولین نظر را شما ارسال کنید...