مطالب فصل

- Private vlan بخش اول

- Private vlan بخش دوم

- پیکربندی Private vlan در VDS و اجرای یک سناریوی عملی

- پیکربندی Private vlan در دنیای فیزیکی با سوییچ های cisco

- تست سناریو واقعی Private vlan با استفاده از یک switch فیزیکی cisco

- پیکربندی Private vlan در دنیای فیزیکی با دو عدد سوییچ cisco

- تست سناریو واقعی Private vlan با استفاده از دو switch فیزیکی cisco

- فیلم آموزشی

Private vlan بخش اول

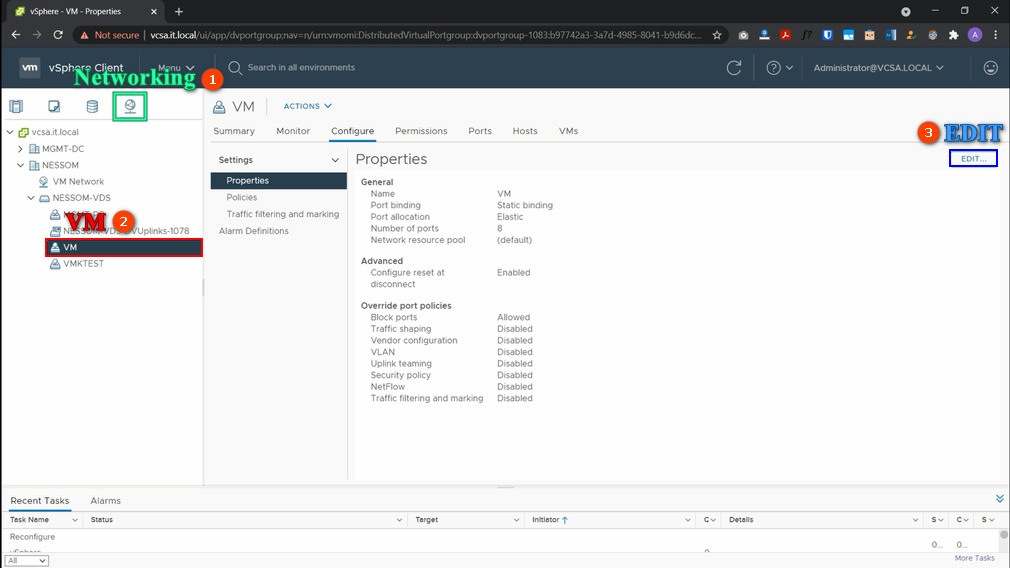

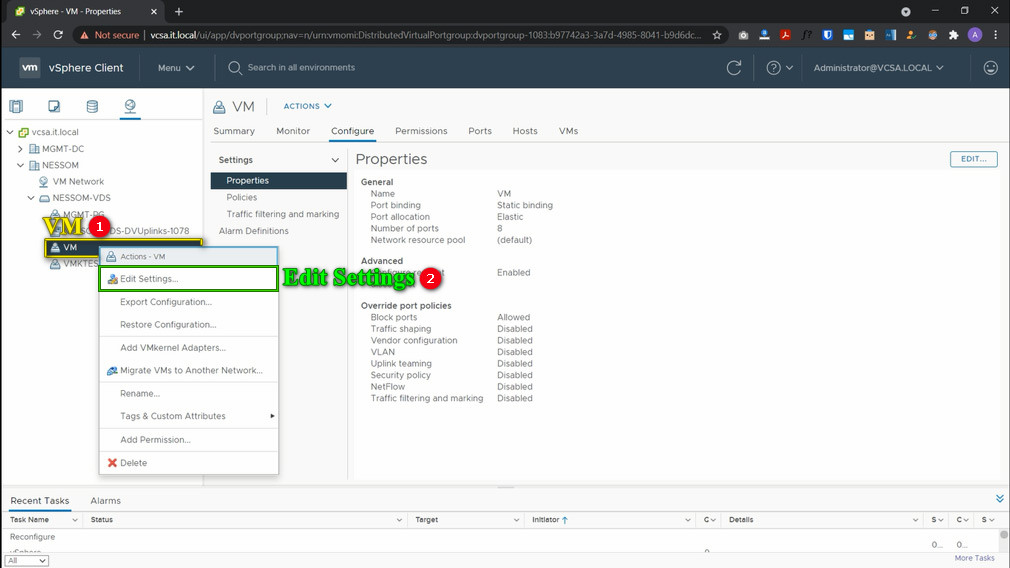

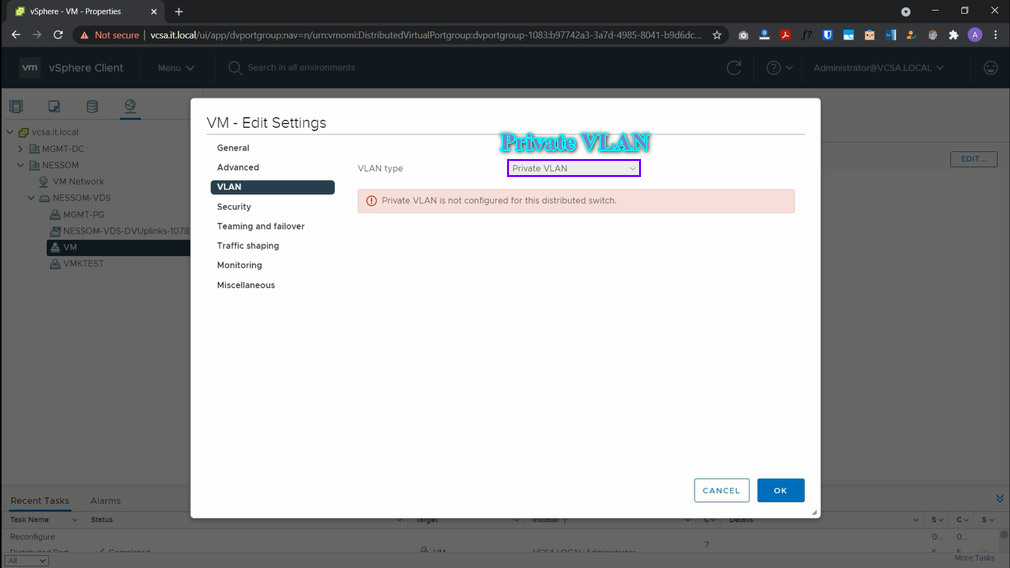

در این قسمت از آموزش، به نحوه پیکربندی VLAN بر روی VDSها و پیکربندی Private VLAN میپردازیم. برای دسترسی به قسمت مربوط به پیکربندی VLAN، پس از وارد شدن به vCenter، میتوان از دو مسیر زیر این کار را انجام داد:

از قسمت Networking با کلیک بر روی NESSOM-VDS، سپس انتخاب PG مورد نظر (مثلا VM) و در نهایت کلیک بر روی Edit

یا راست کلیک بر روی PG مورد نظر و سپس کلیک بر روی Edit settings

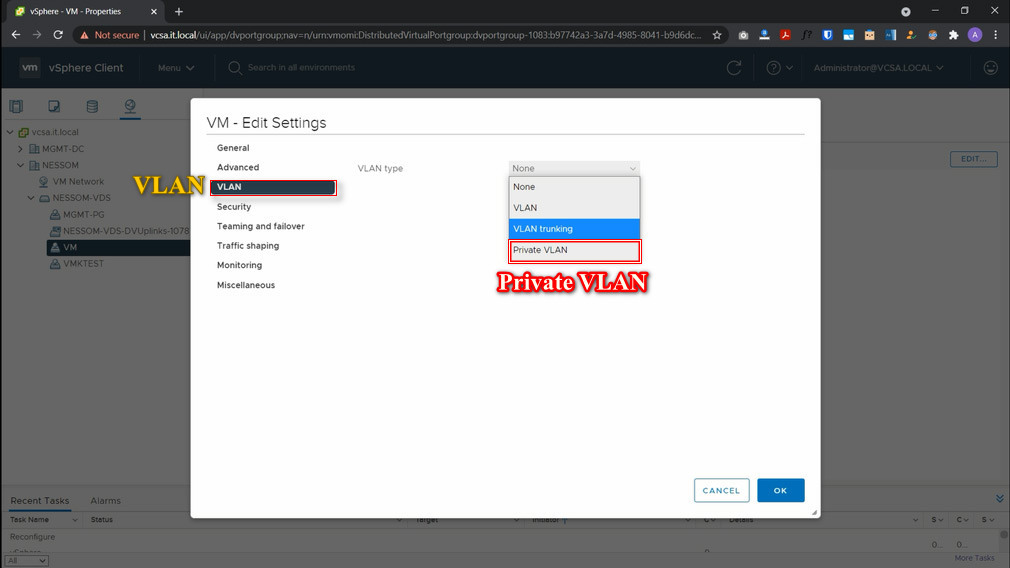

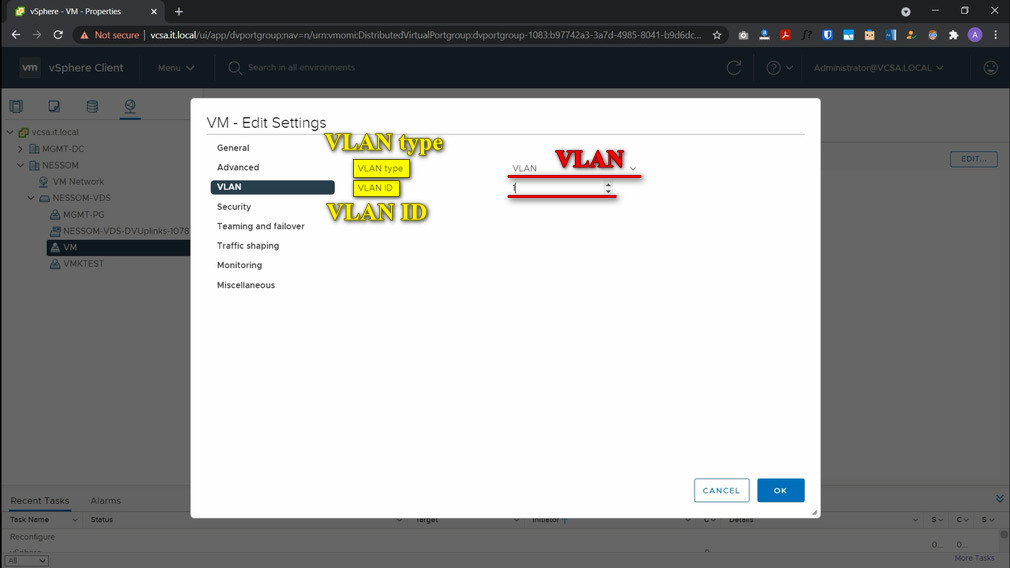

پس از طی کردن هر کدام از مسیرها با پنجره زیر روبرو میشوید.

برای تنظیمات مربوط به پیکربندی VLAN، بر روی VLAN کلیک نمایید. پیکربندی VLAN در VDS همانند پیکربندی VLAN در داخل VSS میباشد، که ما در آموزشهای مربوط به VSS به طور کامل درمورد پیکربندی VLAN صحبت کردهایم؛ اینکه پیکربندی VLAN چیست، به چه صورت میتوان از آن استفاده کرد، چه کاربردی دارد و تمام مفاهیم مربوطه را باهم یاد گرفتیم. در VDS نیز تمامی این موارد وجود دارد، با این تفاوت که بحث جدیدی به نام Private VLAN به بقیه موارد اضافه شده است که در ادامه به توضیح آن میپردازیم.

شما میتوانید بر روی کل PG یک VLAN، assign نمایید یا حتی میتوانید بر روی کل PG، VLAN trunking انجام دهید؛ در واقع PG مورد نظر را trunk کنید.

Trunk کردن PG در داخل VDS، 2 دلیل دارد:

• دلیل اول اینکه در مرحله Guest، پیکربندی VLAN را انجام داده باشید؛ که قبلا در آموزشهای مربوط به VSS آموزش داده شده است.

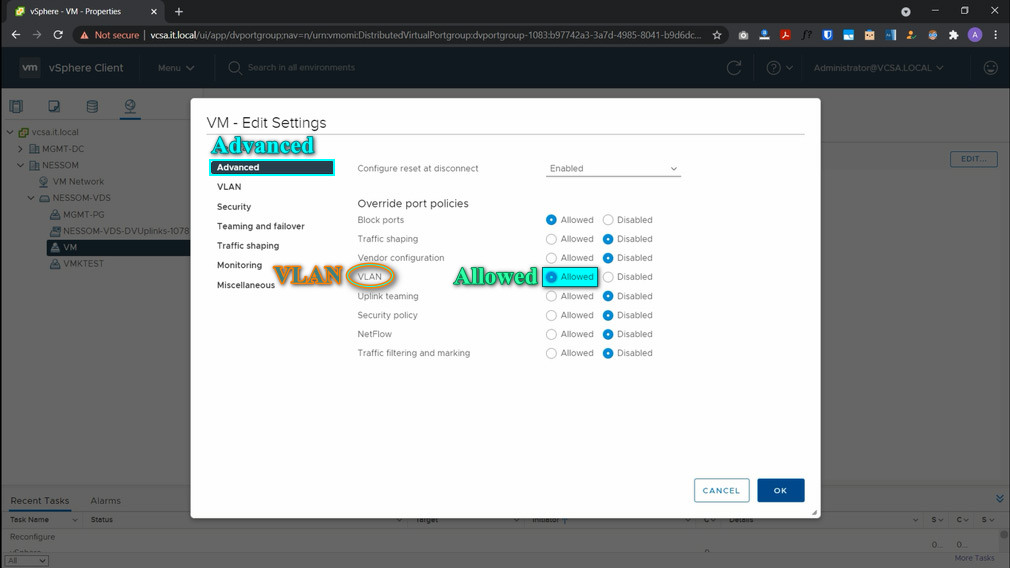

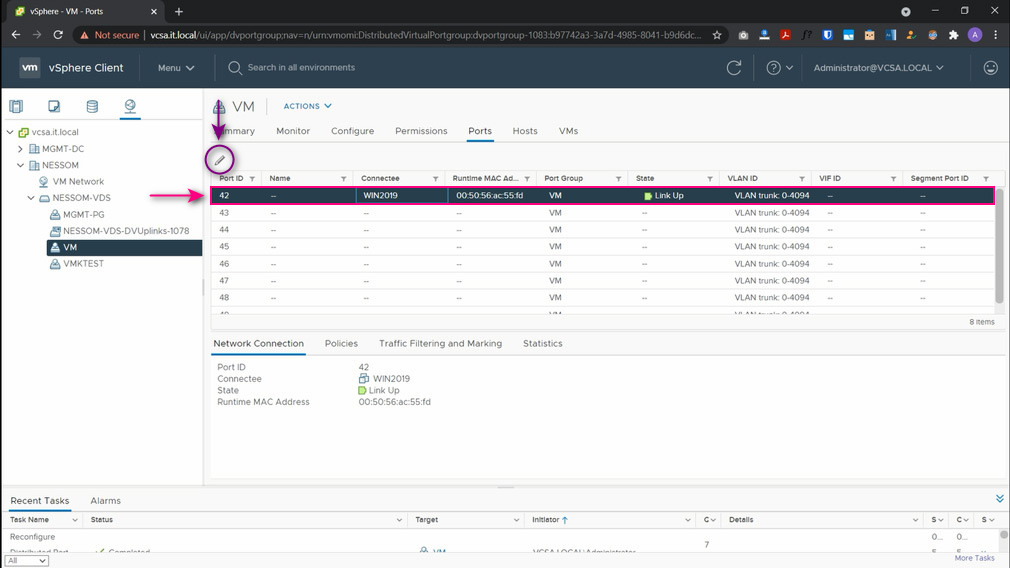

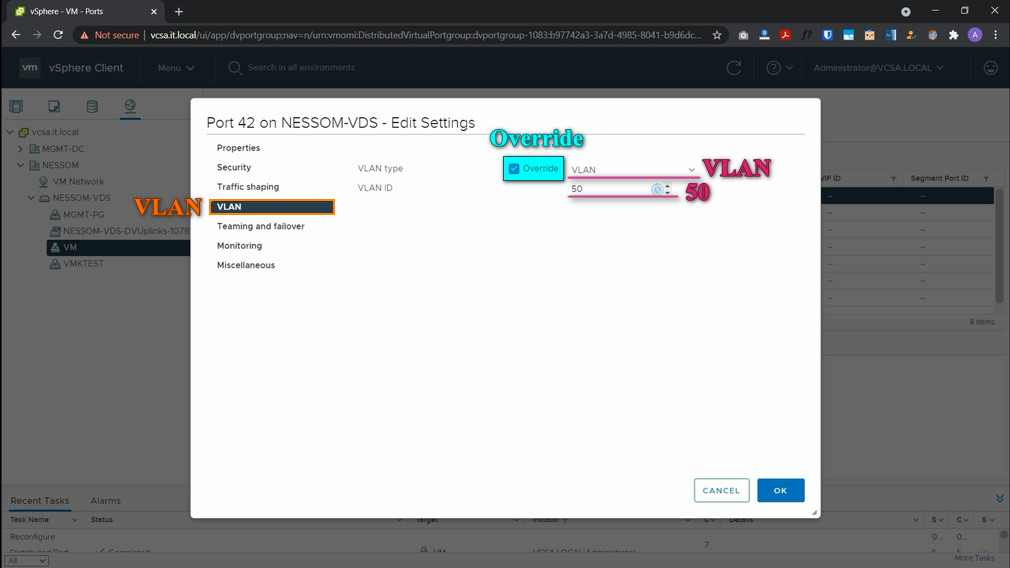

• دلیل دوم اینکه در سطح Port ID، پیکربندی VLAN را انجام دهید؛ به این صورت که از قسمت Advanced، VLAN را در حالت Allowed قرار داده و سپس از قسمت Ports، با کلیک بر روی Port ID مورد نظر، بر روی علامت مداد (Edit) کلیک کرده و مثلا VLAN 50 را ثبت کرده باشید.

(تمامی این موارد با جزئیات در فصلهای مربوط به VSS آموزش داده شده است، برای جلوگیری از سردرگمی!! لطفا فصلها را به ترتیب دنبال نمایید.)

برای اینکه حالت دوم از پیکربندی VLAN اتفاق بیفتد، بایستی PG را در حالت Trunk قرار دهید. خب چه زمانی پیکربندی VLAN را براساس Port ID انجام میدهیم؟ زمانی که یک VM: Firewall یا یک VM: Router داشته باشید و بخواهید بر روی port به port آن پیکربندی VLAN انجام دهید، نسبت به استفادههای خاصی که در داخل Infrastructer فیزیکیتان وجود دارد.

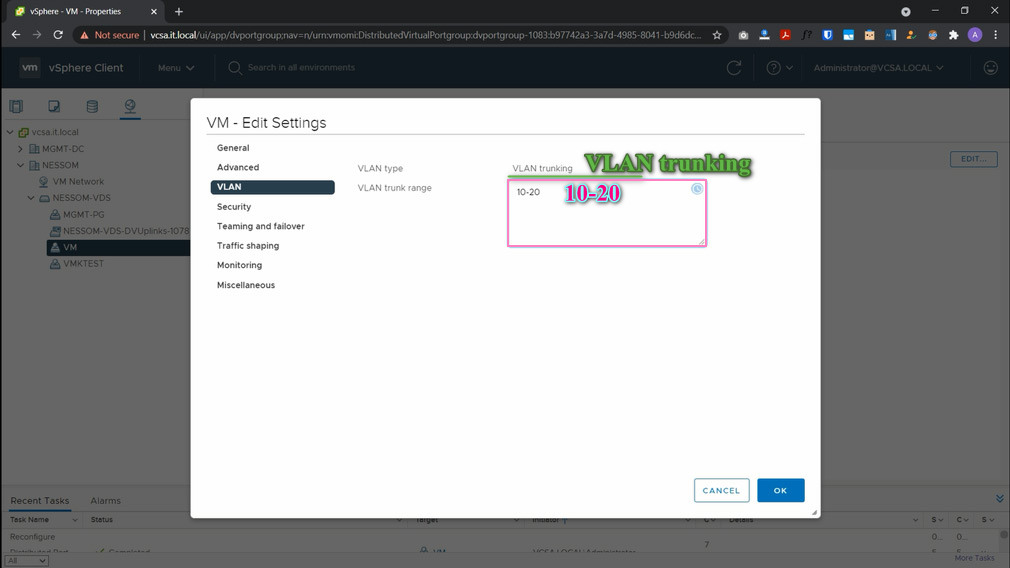

پس در حالتهای مختلف ممکن است شما یا در سطح Guest OS، عملیات پیکربندی VLAN را انجام دهید، یعنی در داخل WinSRV2019 یا Linux این عملیات انجام گیرد و یا در سطح Port ID (یا سطح PG) که در واقع همان بحث External Switch Tagging میباشد، این کار انجام شود. هم چنین اگر شما میدانید کدام VLAN ها در داخل Port ID ها قرار دارند، میتوانید پس از Allowed کردن VLAN، آن را در حالت VLAN trunking قرار داده و range مورد نظر خود را وارد نمایید. (مثلا از VLAN 10 تا VLAN 20)

و اما بحث Private VLAN !!!

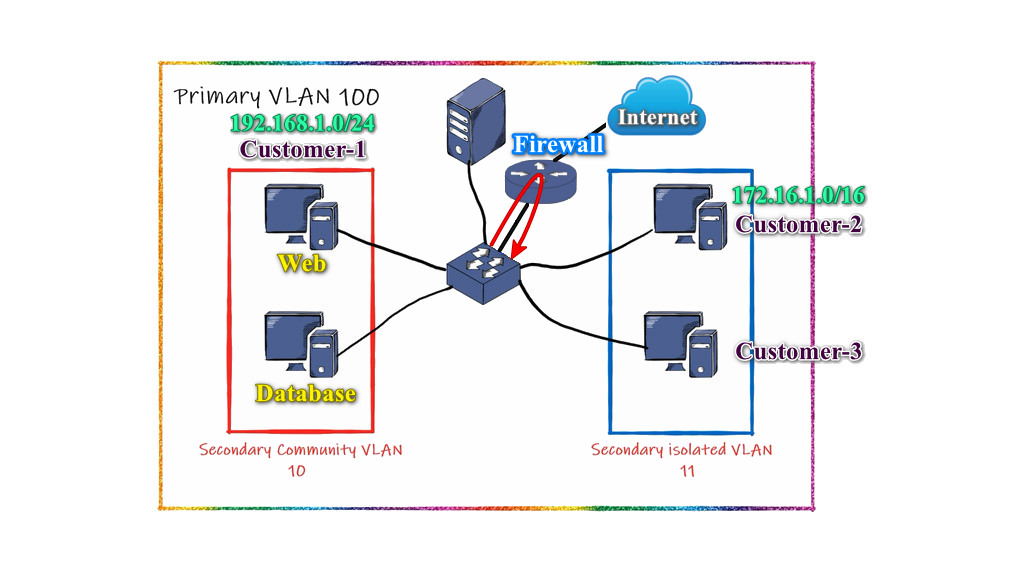

قبل از شروع تنظیمات مربوط به بحث Private VLAN، در ابتدا بایستی یک سری مفاهیم مربوط به آن را یاد گرفته و در محیط فیزیکی بررسی نماییم، سپس در محیط Virtualization به پیکربندی آن میپردازیم. خب Private VLAN اصلا چی هست؟! چرا موضوع Private VLAN برای ما اهمیت داره؟! هرچند در دنیای Network امروز، استفاده چندانی نمیتوان از آن کرد اما خب میتوان سناریوهای مختلفی را با این موضوع راه انداخت. فرض کنید شما مسئول یک Data center یا مسئول جایی هستید که مدام VMهای مختلفی ساخته میشوند و مشتریهای مختلفی در آن قرار میگیرند و قصد دارید امنیت را برای آنها برقرار نمایید. به شکل زیر توجه کنید. Customer-1 دارای یک VM: Web و یک VM: Database میباشد و Customerهای 2 و 3 هر کدام یک VM دارند. (VM = سیستم)

در حالت معمول، قبل از اینکه Private VLAN ای در کار باشد، به طور مثال شما برای اینکه از ارتباط بین Customer-2 با Customer-3 یا از ارتباط بین Customer های 2 و 3 با Customer-1 جلوگیری نمایید، بایستی آنها را در VLAN های مختلفی قرار دهید و زمانی که بخواهید Customer ها باهم در ارتباط باشند، این کار با InterVLAN routing قابل انجام خواهد بود. در مواقعی نیز امکان دارد شما آنها را در VLAN های مختلف قرار ندهید و به صورت لایه 3ای با آنها ارتباط بگیرید، که در این شرایط برای جلوگیری از ارتباط بین آنها، باید از یک Firewall استفاده نمایید(همانند تصویر بالا). اگر Customer-2 در IP range: 172 و Customer-1 در IP range: 192 باشد، هنگام ارسال ترافیکها، ترافیک وارد Firewall شده و در صورت لزوم عملیات route انجام میشود در غیر اینصورت deny میشود؛ یعنی باید ترافیک همانند تصویر دور بزند و دوباره به سوئیچ بازگردد که گزارش دهد آیا این ترافیک اصلا Allow است یا نه؟! یا در همان جا drop شود. اما با Private VLAN قادر هستیم این موضوع را خیلی راحتتر و امنتر کنیم.

Private vlan بخش دوم

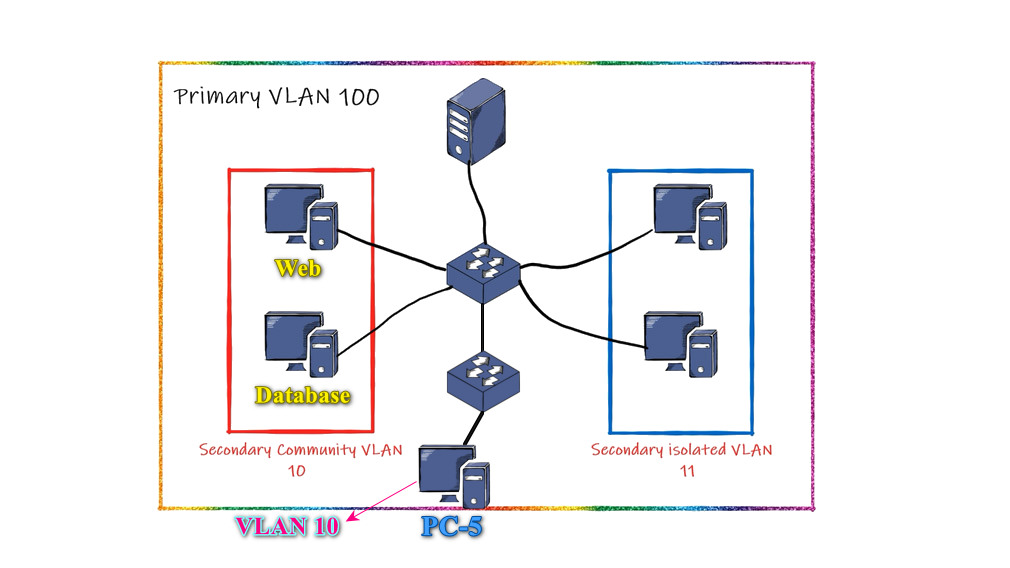

به شکل زیر توجه کنید.

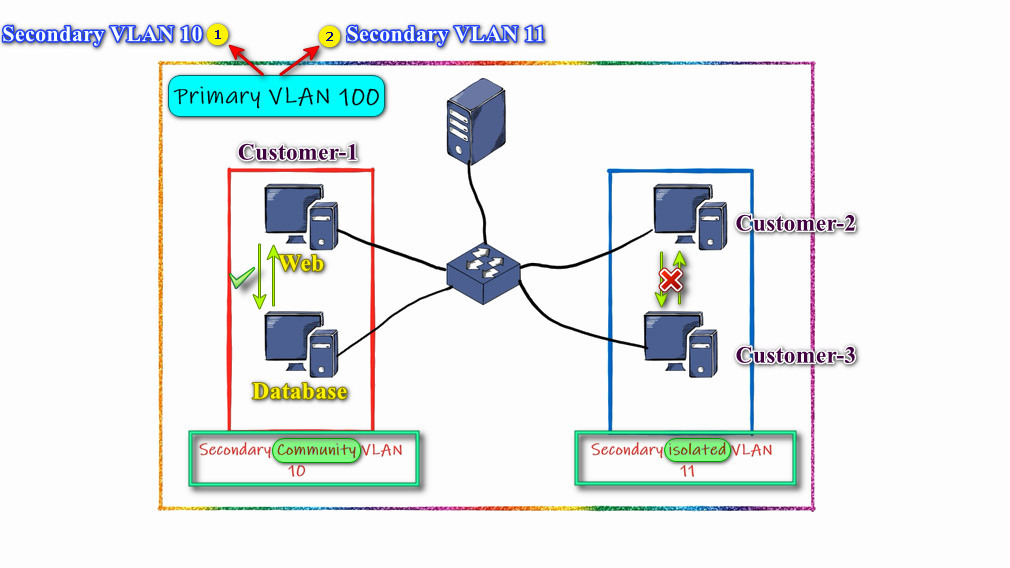

به طور مثال، یک VLAN 100 داریم که ما این VLAN را به چندین بخش تقسیم کردهایم؛ مثلا Secondary VLAN 10 و Secondary VLAN 11.

Secondary VLAN ها نیز دو نوع هستند:

1- Community VLAN: خب در این نوع، Customerهایی که دارای چندین VM (یا سرویس) هستند را در حالت Community قرار میدهیم تا سرویسها بتوانند به راحتی باهم ارتباط داشته باشند؛ مثلا ارتباط بین سرویس Web و Database.

2- Isolated VLAN: در نوع دوم نیز Customerهایی که فقط یک VM یا یک سرویس دارند را در حالت Isolated قرار میدهیم تا نتوانند با سرویسهای دیگر ارتباط داشته باشند.

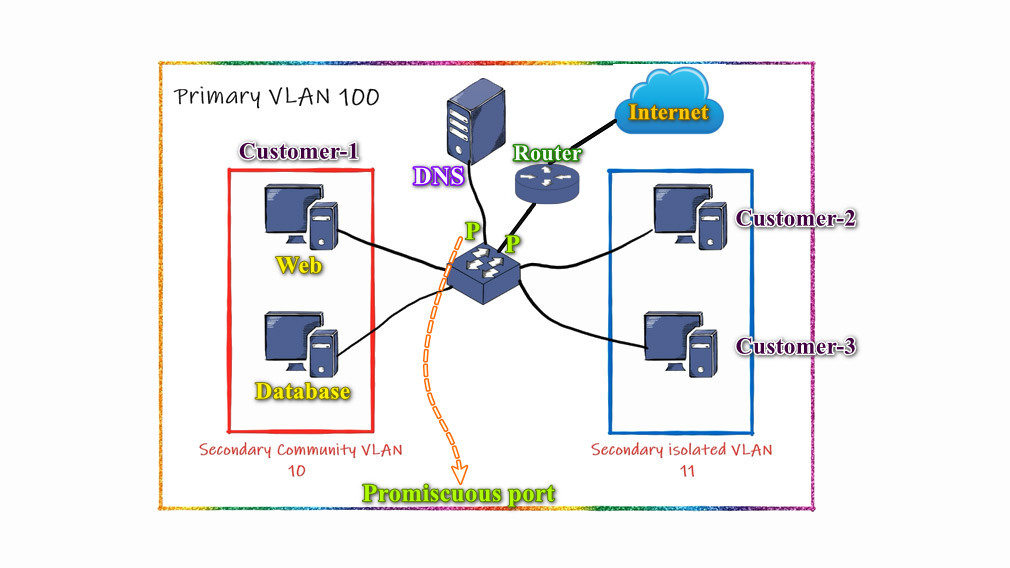

حالت دیگری به نام promiscuous وجود دارد، همانند شکل زیر، Router و DNS Server از Internet سرویس میگیرند که ما port مربوط به DNS Server یا port ای که به سمت Router میباشد را در حالت Promiscuous port قرار میدهیم؛ چرا که در این حالت هم Community و هم Isolated میتوانند با آن در ارتباط بوده و سرویس بگیرند.

یه سناریوی دیگه برای Private VLAN !!

ممکن است شما بخواهید یک سری از Customerها در یک IP range باشند، ولی VLANing را نیز برای آنها انجام دهید، که این کار با Private VLAN کاملاً قابل انجام است؛ به این صورت که یا میتوانید تمام آنها را به صورت یکجا در حالت Isolated یا اینکه به صورت جداگانه در حالت Community قرار دهید ولی آن ها در یک range باشند و در داخل Router مورد نظر یا جایی که قصد دارید InterVLAN routing انجام دهید، به عنوان Gateway یک Interface VLAN برای تمام آنها ایجاد نمایید تا از آن استفاده کنند یا اینکه از DNS Server تان استفاده نمایند.

اگر شما در دنیای فیزیکی یک سوئیچ دیگر نیز داشته باشید، میتوانید تمام این Private VLAN ها را در این سوئیچ نیز استفاده نمایید؛ مثلاً یک PC دیگر در Community VLAN 10 قرار دارد (همانند تصویر) که VM های Web و Database میتوانند با یک Database دیگر در یک سوئیچ فیزیکی دیگر ولی با همان VLAN در ارتباط باشند. دقت داشته باشید که Private VLAN ها و Secondary VLAN های آنها بایستی یکسان باشد، ولی خب قطعا هیچ ارتباطی بین Community و Isolated وجود ندارد (مگر اینکه این ارتباط از طریق روش لایه 3 ای باشد) و تنها اشتراک آنها در ارتباط با promiscuous port میباشد.

حال اگر بخواهیم از Private VLAN ها یک جمع بندی داشته باشیم:

Private VLAN ها در ابتدا یک Primary VLAN ایجاد میکنند، سپس آن را به چندین قسمت به نام Secondary VLAN تقسیم میکنند. Secondary VLAN شامل دو نوع Community و Isolated میباشد. در حالت Community، اگر سیستم یا VM ای در یک Community قرار داشته باشد، میتوانند باهم ارتباط بگیرند اما اگر سیستم یا VM ای در Secondary VLAN از نوع Isolated قرار بگیرد، حتی اگر در یک VLAN نیز باشند، نمیتوانند با VM یا سیستم دیگری ارتباط داشته باشند. در این میان، port ای داریم به نام Promiscuous port، که به طور مثال اگر ما سرویسهای اشتراکی مانند DNS داشته باشیم یا Router ای داشته باشیم که به اینترنت متصل باشد، port های آن ها را در حالت Promiscuous port قرار میدهیم تا بتوانند با Community و Isolated ارتباط داشته باشند.

حال میخواهیم تمامی این موارد را در شرایط مجازی پیاده سازی نماییم که البته در Virtualization، جایگاه این موارد متفاوت خواهد بود؛ زیرا در یک سوئیچ مجازی پیاده سازی میشوند.

با عرض پوزش ، دسترسی کامل به محتوای فصل ، فقط برای کاربرانی که فصل رو خریداری کرده اند ، امکان پذیر می باشد.

برای ثبت نظر ابتدا وارد حساب کاربری خود شوید

ورود به حساب کاربریهیچ نظری ارسال نشده است! اولین نظر را شما ارسال کنید...